El correo electrónico se mantiene como el canal de comunicación digital preferido por empresas y usuarios, pero es a su vez uno de los principales vectores de ciberataques.

El correo electrónico se mantiene como el canal de comunicación digital preferido por empresas y usuarios, pero es a su vez uno de los principales vectores de ciberataques.

Algunos estudios muestran que desde el 2016 y hasta el 2020 el uso del correo electrónico corporativo y personal tendrá un incremento del 4.6% en promedio por año, tendencia que se verá fortalecida gracias al uso de clientes de correo en smartphones y tablet´s lo que permite que más usuarios sean alcanzados por este canal de comunicación.

Un ejemplo lo podemos ver en el sector Financiero, los Bancos quieren aprovechar el alcance de este canal de comunicación para enviar a su base de clientes, promociones de productos, servicios, enlaces e incluso solicitudes de información.

Si bien esto puede suponer una ventaja dada por la masificación de este medio de comunicación, debemos considerar y tener muy en cuenta el riesgo inherente a su uso. Reportes de ciberseguridad apuntan que 9 de cada 10 correos no deseados contienen enlaces, y el riesgo de apertura de estos correos y su consiguiente acceso a los enlaces aumenta dada la facilidad con la que se puede llevar a cabo la suplantación del dominio de correo para fines fraudulentos. Esta facilidad afecta a todos los sectores no únicamente al sector financiero o comercio electrónico.

Para disminuir este riesgo se deben adoptar en conjunto los mecanismos estándares de autenticación de correo existentes tales como SPF, DKIM & DMARC y tener visibilidad sobre este canal de comunicación se hace vital ya que con ello podemos determinar cómo se está usando o suplantando el dominio de correo.

A nivel global la adopción de estos mecanismos va en aumento. Por ejemplo SPF y DKIM, ambos protocolos tienen 10 años de existencia y su adopción a nivel global ha sido muy buena, de hecho, gracias a SPF & DKIM se ha podido detectar y bloquear muchos correos maliciosos que los usuarios recibían en sus bandejas de entrada.

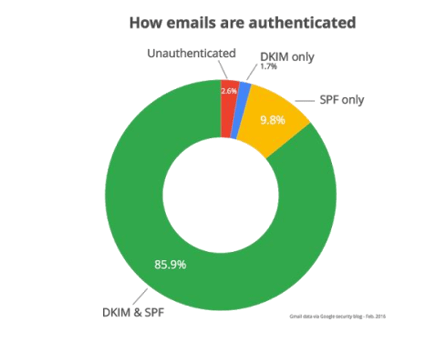

Por ejemplo, Gmail reporta los siguientes porcentajes de adopción al 2016:

a) El 86.8% de los correos que recibió están firmados de acuerdo al estándar DKIM.

b) El 95.3% de los correos que recibió provenían desde servidores de correo (MTA) que usan el estándar SPF.

c) El 85% de correos que recibió estaban protegidos por ambos estándares (SPF & DKIM)

En tanto DMARC, al ser una especificación más reciente, su adopción ha sido estable y va en aumento. El mismo proveedor reporta que algo más de 162,000 dominios de correos han publicado la política de rechazar correo no autenticado, lo que les ha dado como resultado el rechazo de millones de correos fraudulentos que usan la suplantación de dominio de correo como vector de ataque.

El beneficio de adoptar DMARC es palpable, al grado que se está volviendo un tema regulatorio para entidades gubernamentales en Reino Unido.

A pesar que su adopción va en aumento, no ha sido tan rápida como debería. Únicamente 11 de los 50 principales bancos en U.S y 9 de los 50 bancos más grandes en Europa han desplegado DMARC para el bloqueo de correo fraudulento que usa la suplantación de dominio como vector de ataque.

Las razones de su tardía adopción son variadas. Una de las más importantes es la falta de visibilidad y control que tienen las organizaciones con respecto de sus dominios de correo tanto internos y de terceros.

A pesar que la implementación de DMARC es sencilla, muchas organizaciones se detienen en la política de solo monitorear (p=none) ya que, al evaluar los riesgos de su implementación en conjunto con la falta de visibilidad de su canal de correo electrónico, se vuelve una limitante para su adopción, así que ¿Qué deben hacer? A continuación, algunas de nuestras recomendaciones para la adopción de la especificación DMARC:

1. Antes de implementar una directiva DMARC, es aconsejable establecer registros SPF o DKIM, ya que la validación DMARC se basa en esos dos mecanismos. SPF es más fácil de implementar y funciona bien en la etapa de monitoreo, pero cuando se mueve a modos más restrictivos, tanto SPF como DKIM son necesarios.

2. Inicie con la publicación de su registro DMARC con la política “none” (p=none) para sus dominios de correos activos e inactivos y revise los reportes DMARC que reciba de parte de los receptores de correo.

3. Integre un sistema que le permita monitorear su canal de correo electrónico a través de los reportes que ofrecen los asociados a DMARC.

4. Busque que este sistema le de visibilidad de los remitentes internos y de terceros que envían correo a nombre de su organización con el objetivo que usted tenga un inventario de estos remitentes, así como su nivel de cumplimiento de SPF y DKIM.

5. Asegurese que la implementación del DMARC sea un esfuerzo de colaboración. El éxito del protocolo afecta a muchos departamentos diferentes. Un esfuerzo de grupo, en lugar de un sistema aislado, es crucial en la recopilación de todos los datos necesarios para implementar con éxito DMARC.

6. La visibilidad que le dé el sistema le deberá permitir planear la publicación de políticas DMARC más restrictivas de forma controlada.

**https://security.googleblog.com/2013/12/internet-wide-efforts-to-fight-email.html