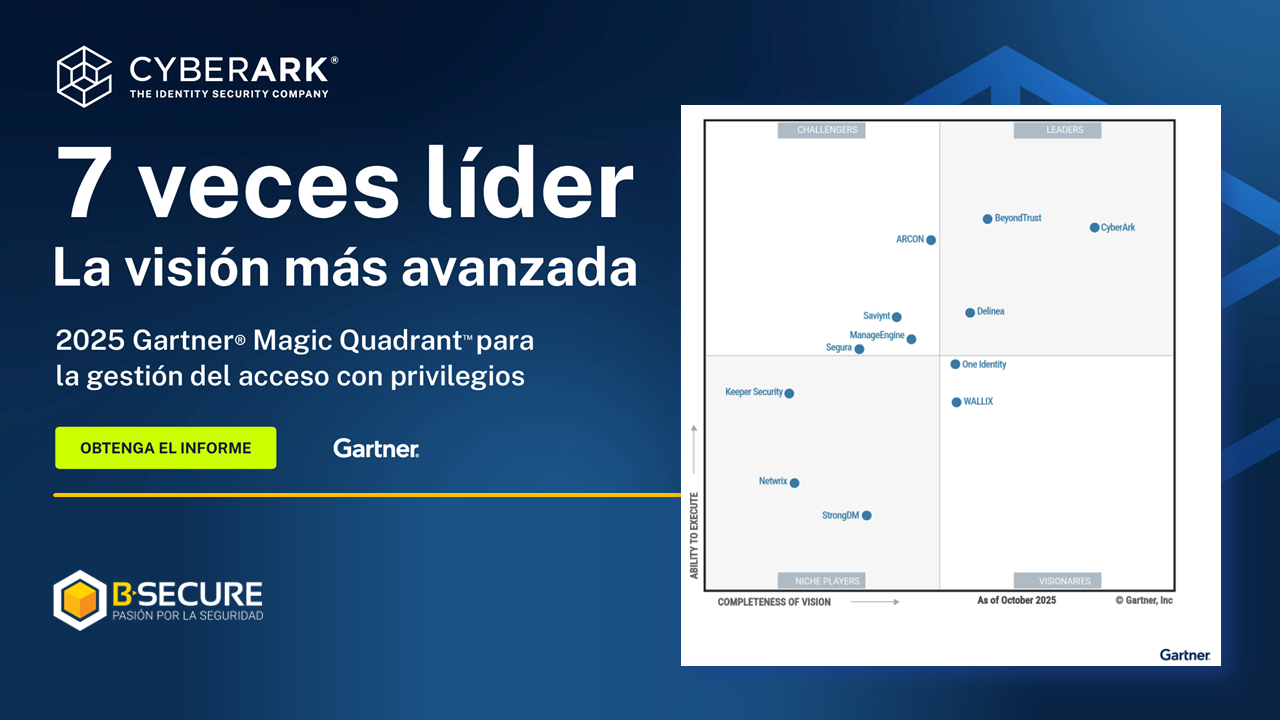

En B-SECURE nos enorgullece anunciar que CyberArk ha sido nombrado Líder en el Gartner® Magic Quadrant™ 2025 para Privileged Access Management (PAM) por séptima vez consecutiva. En este último informe, CyberArk se posiciona como el proveedor más avanzado en “Completeness of Vision” — una ubicación que, desde nuestra óptica como partner, refuerza aún más su rol pionero en configurar el futuro del acceso privilegiado.

![[BLOG] Identidades Bajo Ataque: Una Constante que no da Tregua](https://www.b-secure.co/hubfs/Identidades_bajo_ataque.png)