Las organizaciones globales enfrentan dos desafíos de seguridad importantes en el escenario empresarial actual: la transformación digital y las condiciones macroeconómicas.

Abordemos la transformación digital. En los últimos tres años se produjeron inversiones masivas, así como el crecimiento de TI en la nube, llevando a las organizaciones a adoptar el trabajo híbrido y remoto a gran escala para respaldar la continuidad del negocio. Las aplicaciones, dispositivos y endpoints (puntos finales) basados en la nube están más conectados que nunca y, como resultado, las organizaciones tienen una superficie de ataque en rápida expansión que se abre a más amenazas cibernéticas.

Al mismo tiempo, la incertidumbre económica hace que las organizaciones ajusten sus finanzas, desde la reducción del gasto en TI hasta la reevaluación de las actuales tecnologías de seguridad. Los directores de seguridad de la información (CISO) y los equipos de seguridad necesitan soluciones que reduzcan la huella de TI y al mismo tiempo mejoren la postura de riesgo; en otras palabras, soluciones que puedan hacer más con menos.

Entonces, ¿cómo pueden los líderes defenderse ante el cambiante panorama de amenazas y al mismo tiempo simplificar su stack de seguridad? Veamos qué es la consolidación de la ciberseguridad.

¿Qué es la consolidación de la ciberseguridad?

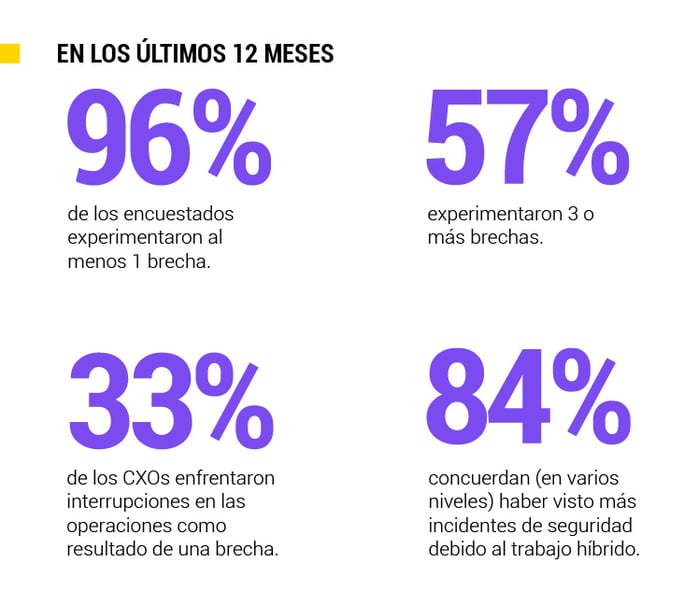

Las ciberamenazas actuales ocurren con más frecuencia y gravedad que en años anteriores. Según la encuesta global ‘What's Next in Cyber 2022’ realizada por Palo Alto Networks a 1300 líderes, el 96% de los CXO experimentaron al menos una brecha de seguridad en el último año. Los últimos ataques apuntan a vulnerabilidades en diferentes redes, nubes y endpoints. Éstos, utilizan herramientas como la IA para eludir las ciberdefensas tradicionales utilizadas por las organizaciones.

La reacción habitual de los equipos de seguridad es revisar y agregar productos en todo el espectro de seguridad: prevención de intrusos, antimalware, seguridad DNS, WAF y más. Desafortunadamente, estas tecnologías puntuales rara vez funcionan juntas. Los productos de diferentes proveedores utilizan diferentes conjuntos de datos, contextos, convenciones de registro e interfaces de usuario, lo que crea lagunas y complejidades en su postura de seguridad.

La consolidación de la ciberseguridad combina múltiples funciones de seguridad aisladas en plataformas de seguridad que gestionan los riesgos de su negocio protegiendo todo su entorno de TI.

Por ejemplo, las organizaciones que utilizan tecnologías de forma independiente para prevención de intrusos, antimalware, seguridad DNS y filtrado de URL, tienen la oportunidad de elegir una plataforma consolidada que proporcione estos niveles de protección de manera unificada. Este tipo de plataformas aprovecha la inteligencia compartida para compartir información de forma fluida, cubriendo brechas de seguridad y brindando a los equipos los datos y las herramientas para responder más rápido a las amenazas.

[Podría interesarle: BLOG “5 amenazas comunes a la ciberseguridad y cómo prevenirlas”]

¿Cuáles son los beneficios de la consolidación de la ciberseguridad?

Mejor postura ante riesgos de sobrecarga

El volumen de información crítica está llegando a un punto de inflexion para los analistas de seguridad. Las amenazas actuales utilizan la inteligencia artificial y la automatización para abrumar a los analistas y aumentar exponencialmente los tiempos de respuesta. La sobrecarga de información es simplemente demasiado grande para que los equipos de seguridad la gestionen manualmente.

Una plataforma consolidada mejora la postura de riesgo al compartir inteligencia colectivamente para prevenir amenazas de día cero en tiempo real. Este tipo de herramientas comparten datos, paneles y mejora la experiencia de usuario, mientras proporcionan a los SOC una imagen completa de su postura de seguridad. Cuando todas las partes de su stack de ciberseguridad funcionan en conjunto, ofrecen una seguridad significativamente mejor.

Las plataformas consolidadas también ofrecen un panel único que brinda visibilidad en todos los endpoints de su arquitectura. Los equipos de seguridad pueden acceder a información vital como métricas y tiempos de respuesta desde una única ubicación, así como disminuir la clasificación manual de datos para los analistas de seguridad.

Reducción de complejidad de la seguridad

Las grandes organizaciones emplean un promedio de 31,5 herramientas de ciberseguridad; es mucho tiempo, dinero y talento invertido en gestionar toda esta arquitectura. Agregue a la ecuación la adquisición e implementación de herramientas y proveedores futuros, así como la capacitación adicional necesaria para los equipos de seguridad en todo momento, haciendo que la gestión integral de la seguridad crezca en complejidad exponencialmente.

Una plataforma consolidada reduce la cantidad de proveedores al integrar múltiples herramientas y servicios, entregándolos como una solución única y unificada. Desde el mantenimiento hasta las actualizaciones de software y las respuestas a las amenazas, todos los requisitos críticos de gestión los cumple un único proveedor. El resultado es una infraestructura cibernética altamente escalable que no necesita recursos adicionales.

Automatización de la seguridad

En ciberseguridad, la velocidad es fundamental para detectar y mitigar amenazas. Sin embargo, los ataques actuales abruman a los SOC al utilizar la automatización para atacar las brechas y silos de seguridad. Los analistas pueden pasar días, semanas e incluso meses persiguiendo falsos positivos que no conducen a ninguna parte. Esto significa menos tiempo para dedicar a proyectos de seguridad más importantes y más oportunidades de sufrir brechas graves.

Las plataformas consolidadas aprovechan los datos en sus sistemas para acelerar los tiempos de identificación y respuesta. Las plataformas proporcionan datos de misión crítica que brindan a los SOC información procesable más profunda sobre las amenazas, lo que reduce significativamente las cargas de trabajo manuales. Los equipos de seguridad tienen más tiempo para centrarse en amenazas más importantes y las organizaciones disfrutan de una postura de seguridad mucho más sólida.

¿Por qué debería consolidar su seguridad ahora?

Los ciberataques a empresas están aumentando en frecuencia y gravedad. Los ciberataques globales aumentaron un 38% en 2022 y los líderes empresariales están sintiendo el impacto, según lo indica el informe ‘What's Next in Cyber 2022’ de Palo Alto Networks realizado a 1300 líderes de alto nivel:

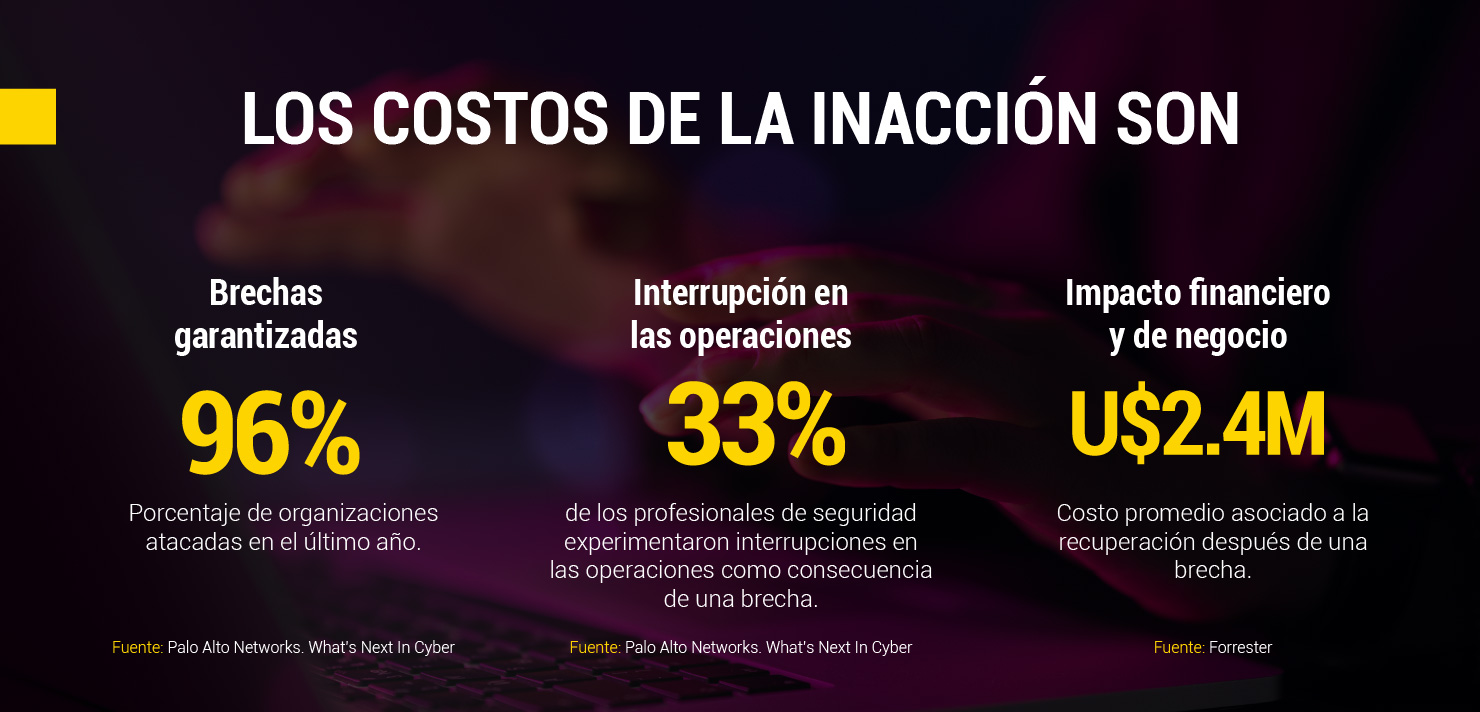

La mayoría de los líderes encuestados han experimentado una brecha de seguridad y más de la mitad experimentó tres o más. Los costos de la inacción son altos:

Esto no incluye los daños a la reputación ni las sanciones por cumplimiento normativo en las que incurren las organizaciones cuando se producen las brechas. De hecho, los ataques cibernéticos corren el riesgo de volverse “no asegurables” a medida que cada año más organizaciones se ven afectadas.

Entonces, ¿por dónde empezar con la consolidación de la seguridad? Aquí hay tres áreas estratégicas a considerar:

Gestión de riesgos cibernéticos en entornos complejos y sin fronteras

Proteger múltiples nubes, centros de datos, ubicaciones híbridas y empleados que se conectan desde cualquier lugar (tanto administrados como no administrados) es especialmente desafiante. Las redes multinube suelen ser demasiado permisivas y dependen de firewalls externos para su protección, ignorando posibles riesgos que se originan desde dentro y permitiendo el movimiento lateral de amenazas. Además, muchas herramientas de seguridad tradicionales están diseñadas para entornos locales; cuando se extienden o se adaptan a la nube, dejan brechas que permiten un acceso y permisos privilegiados excesivos.

Las empresas con entornos complejos de múltiples nubes deben buscar un proveedor que ofrezca una estrategia de Zero Trust de extremo a extremo. Se requiere un aliado que comprenda los datos, activos, aplicaciones y servicios más críticos de su red, aplicando esos principios a todos los usuarios, aplicaciones e infraestructura.

Maximizar la eficacia de la seguridad y la eficiencia operativa

Hoy en día, los CISO enfrentan el desafío implacable de mantenerse al tanto de las ciberamenazas y al mismo tiempo minimizar los costos. Después de todo, muchos líderes empresariales todavía ven la ciberseguridad como un centro de costos en lugar de una inversión.

Querrá ver cómo un proveedor le ayuda a aprovechar al máximo cada inversión en seguridad. Hay varias consideraciones clave al evaluar un proveedor de ciberseguridad:

- Busque servicios integrados para administrar y monitorear plataformas consolidadas.

- Busque la capacidad de automatizar la respuesta a las amenazas, permitiendo enfocarse en sus tareas de mayor valor.

- Busque un proveedor que minimice el plazo y los costos del proceso de adquisición y que trabaje con usted para garantizar una transición perfecta.

Detección y respuesta a amenazas impulsada por IA

La prevención es el estándar de oro para la ciberseguridad, pero cuando se produce una infracción, la velocidad lo es todo. Las arquitecturas de seguridad creadas con múltiples productos (en su mayoría aislados y no integrados) pueden dificultar significativamente los tiempos de respuesta. El SOC actual centrado en las personas está inundado de datos aislados, y los equipos tardan en promedio 287 días en identificar y contener una filtración de datos.

Para aliviar la carga de los analistas de seguridad, las organizaciones necesitan un proveedor que eleve sus operaciones de ciberseguridad con plataformas impulsadas por IA. Estas plataformas utilizan datos de seguridad recopilados en sus ecosistemas para acelerar las investigaciones y automatizar tareas SOC manuales, como la eliminación de amenazas no esenciales.

[Podría interesarle: Prevención, detección y respuesta a incidentes a través de un CSOC]

Por ejemplo, una plataforma de detección y respuesta extendida (XDR) utiliza inteligencia artificial y machine learning para limitar los cientos de alertas que los SOC reciben todos los días. De esta forma, los analistas pueden centrarse en las amenazas más importantes, lo que ahorra tiempo, dinero y personal a la organización.

B-SECURE y Palo Alto Networks: sus socios para la transformación de la ciberseguridad

La transformación cibernética sólo es posible cuando los líderes de seguridad se liberan de las arquitecturas heredadas. Los stack de seguridad basados en productos aislados generan brechas que dejan a las empresas vulnerables a ataques y, en última instancia, cuesta más resolverlas.

Para las organizaciones que desean simplificar su stack de seguridad y mantener el mejor enfoque de su clase, la consolidación es clave. Las plataformas de ciberseguridad de próxima generación de Palo Alto Networks brindan seguridad de extremo a extremo desde el centro de datos hasta la nube y el SOC:

- Seguridad de red: La mejor de su clase, en hardware, software y SASE protege las fuerzas laborales híbridas y las infraestructuras complejas de hoy.

- Seguridad en la nube: Plataforma integral de protección de aplicaciones nativa de la nube (CNAPP) protege DevOps desde el código hasta la nube, en entornos híbridos y de múltiples nubes.

- Protección de endpoints: Plataforma de detección y respuesta extendida (XDR) brinda a SecOps una visibilidad completa de las amenazas para una investigación y respuesta ultrarrápidas.

- Respuesta a incidentes: Servicios de retención que se convierten en una extensión de su equipo, obteniendo una comprensión profunda de su entorno complejo, para que puedan responder instantáneamente a cualquier infracción.

Ya sea que ya utilice Palo Alto Networks o todavía esté explorando opciones para su organización, queremos ayudarle a tomar una decisión informada. Déjenos sus datos a continuación y obtenga más información sobre cómo implementar una estrategia de consolidación de ciberseguridad en su organización.

Tomado de: Cybersecurity Consolidation — What It Is and Why You Should Care