La ciberseguridad se convierte cada vez más en una prioridad y en un tema de conversación obligatorio en las empresas y entidades públicas. Tanto es así, que a mediados de éste mes, la BBC documentó que los presidentes de Rusia y EEUU en su primera reunión, incluyeron dentro de su agenda el tema de la ciberseguridad por su criticidad e importancia a nivel estratégico.

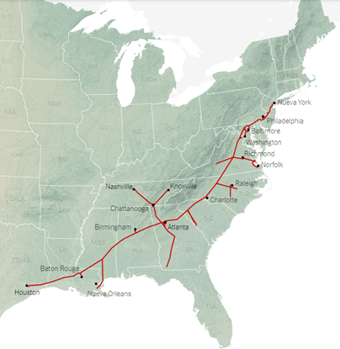

Los ciberataques no solamente afectan a las organizaciones y estados en el mundo digital, si no que cada vez más, sus repercusiones son más grandes y afectan también el mundo físico. Uno de los ataques más recientes sucedió a principios de mayo de éste año a Colonial Pipeline, operador de un oleoducto que se extiende desde Texas hasta Nueva Jersey en Estados Unidos.

¿Cómo fue el ciberataque a Colonial Pipeline?

El oleoducto tiene una importancia muy grande ya que transporta casi la mitad de combustible de aviación y motores que se consume en la costa este del país.

El oleoducto tiene una importancia muy grande ya que transporta casi la mitad de combustible de aviación y motores que se consume en la costa este del país.

El operador tuvo que parar la operación como medida de precaución para evitar que los atacantes tuvieran acceso a más sistemas críticos desde el 7 al 12 de Mayo y para restaurar su operación. Tras el ataque de ransomware que dejó indisponibles sus sistemas, tuvieron que pagar un rescate que se estima en 4.4 millones de dólares en Bitcoins, una vez realizado el pago, los hackers suministraron la herramienta de descifrado para restaurar la red informática.

En ocasiones se suele pensar que éstos ataques sólo suceden en otros países y a otro tipo de empresas, sin embargo en Colombia han habido muchos casos similares con daños en los procesos productivos de las compañías, afectación financiera y pagos de rescates. A menudo por temas reputacionales las compañías se ven reacias a revelar ésta información tanto a los entes reguladores como a la población en general y ésta información sólo la terminan conociendo los proveedores de seguridad de cada una de ellas.

En el caso de Colonial Pipeline, los hackers ganaron acceso a la red 5 días antes de anunciarle a los administradores de T.I que sus sistemas estaban encriptados y robaron aproximadamente 100Gb de información que amenazaron con revelar. Según la investigación, el acceso fue a través de una cuenta de VPN la cual permitía a empleados acceder remotamente a la red y cuya credencial fue encontrada en la dark web por un equipo de expertos. Esto significa que un empleado de la compañía probablemente usó la misma credencial en otra cuenta que fue previamente hackeada.

El gobierno recuperó unos 2.3 millones de dólares del pago mediante el rastreo de exploradores públicos de blockchain y el grupo que se atribuye el ataque Darkside, tiene éste modus operandi con fines de lucro.

Lecciones aprendidas a nivel de seguridad

El caso anterior nos muestra diversas fallas en la estrategia de seguridad de la compañía, que de conocerlas nos ayudará a tomar mejores decisiones:

- La inadecuada gestión de contraseñas en la organización facilitó la reutilización de las credenciales para el acceso.

- No existía múltiple factor de autenticación como control adicional a los usuarios remotos que validara al usuario.

- El equipo o proveedor de seguridad de la compañía nunca notó el acceso irregular ni alertó acerca de algún incidente previo al ataque.

- La amenaza permaneció durante 5 días realizando instalación, comando y control, movimientos laterales y acciones sobre los objetivos sin que se detectara comportamientos anómalos o se generara algún incidente.

- No existía una adecuada gestión de privilegios permitiendo el uso de cuentas de administración locales para llevar a cabo las acciones de robo de datos y cifrado de los sistemas.

- Ninguna protección a nivel de endpoint evitó el cifrado de los equipos o mitigó de manera adecuada la amenaza.

¿Cómo fortalecer la estrategia de ciberseguridad?

Podemos fortalecer nuestra estrategia de ciberseguridad de acuerdo con los fallos mencionados en Colonial Pipeline y plantear los controles que evitarán casos similares en nuestras organizaciones a futuro.

- Evaluar la política de contraseñas ya sea manual o con herramientas específicas para tal fin, vigilando adecuadamente la edad, la longitud, los caracteres y sobre todo, la rotación de las contraseñas en tiempos prudentes, disminuyendo el riesgo en el uso de credenciales robadas.

- Política de sensibilización a los empleados remotos con respecto a la higiene y postura organizacional para uso de contraseñas.

- Empleo de múltiple factor de autenticación en las VPNs para disminuir el riesgo ante robo de credenciales.

- Contar con un equipo de seguridad adecuado CSIRT, SOC, CSOC, con los servicios de monitoreo y gestión de incidentes, o herramientas SOAR que lleven a cabo una maduración del servicio de manera periódica, disminuyendo el número de falsos positivos y con los playbooks adecuados ante diferentes incidentes de seguridad que permitan tomar acción rápidamente y mitigar los riesgos asociados.

- Contar con tecnologías XDR que identifiquen, detecten y respondan ante incidentes de seguridad sobre todas las superficies de ataque (nube, red y endpoint) garantizando mayor visibilidad y mejorando el tiempo de reacción.

- Contar con herramientas de gestión de privilegios (PAM) dentro de la organización que faciliten el acceso remoto a los recursos críticos de la organización aislando las sesiones, auditando, grabando y controlando el acceso de los usuarios privilegiados. Adicionalmente, eliminar los derechos de administrador local de las cuentas de usuario estándar para reducir las superficies de ataque y evitar la propagación del ransomware por toda la organización, ya que algunos ataques de este tipo tratan de obtener derechos de administrador local para infligir daños.

- Hacer copias de seguridad de todos los servidores y equipos de la empresa de forma sistemática. Si bien las copias de seguridad de datos no pueden prevenir el ransomware, puede utilizarlas para recuperarse de ciertos tipos de ataques de ransomware. Muchos expertos recomiendan hacer una copia de seguridad de los datos en la nube para protegerse de sofisticados ataques de ransomware que identifican y destruyen o cifran los archivos de copia de seguridad locales.

- Implementación de políticas de zero trust para evitar la propagación de las amenazas y los movimientos laterales, tanto a nivel de red (NGFW y VPNs, NAC, etc) como a nivel de usuarios y aplicaciones.

- Implementar tecnologías de EDR o XDR que sean capaces de detectar y proteger contra malware dirigido o APTs y a su vez que posean módulos antiransomware dentro de sus capacidades.

TAMBIÉN LE PUEDE INTERESAR VER: ¿Cómo ransomware usa protocolos de escritorio desprotegidos?

Si desea conocer más acerca de las estrategias y controles a implementar en su organización para evitar daños en sus procesos productivos, pérdidas financieras y daño reputacional como en el caso de Colonial Pipeline, contáctenos.