La seguridad de red es una de las estrategias de protección más populares de los últimos años; a tal medida que se ha convertido en un componente indispensable del diseño de la red. Esto se debe a su facilidad de integración, capacidad de detección, segmentación y efectividad en el combate frente a diferentes tipos de amenazas.

La seguridad de red es una de las estrategias de protección más populares de los últimos años; a tal medida que se ha convertido en un componente indispensable del diseño de la red. Esto se debe a su facilidad de integración, capacidad de detección, segmentación y efectividad en el combate frente a diferentes tipos de amenazas.

Las VPN, Proxys y Proxys reversos (para la publicación a Internet de servicios) se convirtieron en los pilares del diseño de redes a un nivel tal que ya no se consideran responsabilidad única del equipo de seguridad y comparten su diseño, gestión y operación con equipos de redes y conectividad.

Sin embargo, la continua evolución de las amenazas de seguridad, la especialización de las personas que las explotan y la organización del mundo del ciber-crimen ha llevado a diferentes fabricantes y estrategas de seguridad a proponer que la seguridad en red ha perdido relevancia y que su efectividad es mínima.

En mi opinión, los esquemas de protección basados en la red no han perdido su relevancia, simplemente han tenido que evolucionar, así como lo han hecho los escenarios de ataques, complementándose y adaptándose a una realidad de amenazas y ambientes híbridos, polimórficos y cambiantes.

Mi objetivo en esta entrada de blog es exponer algunos conceptos y técnicas que demuestran la evolución de la seguridad en red y puedan permitir a un arquitecto de seguridad integrarlas a un esquema completo de seguridad, teniendo en cuenta que ninguna solución o arquitectura de seguridad es infalible ni suficiente por ella misma.

Esquema de seguridad en capas invertido:

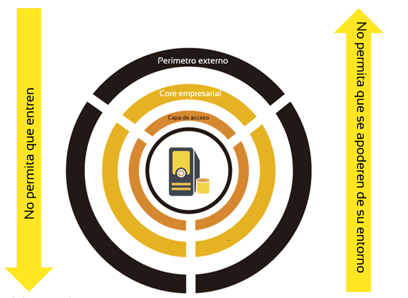

El esquema de seguridad en capas que se venía utilizando, basado en el “no dejarlos entrar” o en una visión de afuera hacia adentro (zonas desconocidas a zonas conocidas), cambió hacia un modelo de capas mucho más cercano al usuario y al dispositivo final, que toma como principio que el perímetro puede y será violentado y enfoca sus esfuerzos en el conocimiento y detección de comportamientos anómalos dentro de las redes de acceso y distribución de una compañía.

A partir de la premisa de protección de adentro hacia afuera, vamos a repasar 4 escenarios que conviven con este modelo de capas identificando como ayudan a una compañía a mejorar la visibilidad y protección en ambientes tecnológicos, usando tecnología ya conocida e implementada.

Protección perimetral reforzada:

La seguridad perimetral ha sido uno de los estandartes de la seguridad en la última década, es muy difícil encontrar en estos momentos compañías que no cuenten con alguna forma de seguridad perimetral, como Firewalls, UTM, NGFW, Gateway de filtrado y otros.

Aunque son pieza básica de la operación tecnológica de cualquier organización, la porosidad del perímetro y su redistribución ha demostrado que no son suficientes y sus ventajas se quedan cortas frente a la cantidad y tipo de amenazas a las que nos enfrentamos hoy en día.

Sin embargo varias de sus funcionalidades (algunas no muy nuevas pero poco utilizadas), implementadas de la forma correcta están demostrando ser de gran ayuda para la contención de ataques avanzados:

-

Control de aplicaciones y geo-protección: Aunque son parte de los UTM y NGFW hace ya bastante tiempo, cobran relevancia cuando se combaten ataques basados en técnicas de Control y Comando, puertas traseras u otras que dependen de un centro de control (Puppet Masters si se habla de botnets) para recibir instrucciones. Estas dos características ayudan a la contención de ataques como ransomware, cerrando las comunicaciones hacia zonas geográficas poco usuales e identificando que tipo de aplicaciones están generando estas comunicaciones, de forma que ayuda al equipo de seguridad a aislar los equipos comprometidos y prevenir epidemias.

-

Integración con plataformas de inteligencia: La seguridad perimetral se integra actualmente con plataformas de detección y análisis avanzado, aporta información importante a sistemas de sandboxing, correlación de eventos y análisis de comportamiento, gracias a su actual despliegue masivo, lo que permite a las compañías tener información completa del comportamiento de su red y aumenta la efectividad de los controles básicos de los UTM o NGFW.

-

Inspección de tráfico interno: Como lo comenté anteriormente, este esquema de diseño de seguridad en red se basa en la premisa de que el perímetro es vulnerable y que para poder defender las redes empresariales, es necesario contar con herramientas que permitan conocer el comportamiento de los usuarios y red, para detectar patrones anómalos y posibles amenazas. Plataformas como los ISFW (Firewall de segmentación interna), usan las capacidades del NGFW común para inspeccionar tráfico de las capas Core y de distribución de una red, detectando ataques en su etapa de proliferación, como movimientos laterales, escalamiento de privilegios y epidemias. A su vez permiten aislar las zonas de la compañía inspeccionando y restringiendo la comunicación no solo hacia y desde redes externas sino entre redes internas (redes de usuarios de diferentes departamentos) y aíslan los equipos infectados a grupos cada vez más específicos.

-

Identificación de perímetros internos: La protección de zonas específicas dentro de una red como centros de datos, puntos de interconexión con redes MPLS y redes de operación (redes scada, PLC y OT) es otro de los puntos que permite aumentar el control sobre los accesos que podría llegar a tener un atacante o una infección sobre activos críticos de una organización. En este punto es común ver Firewalls de centros de datos, o Firewalls de redes de operación, que no son más que Firewalls con configuraciones y capacidades diseñadas para proteger zonas de alta criticidad y controlar los accesos hacia estos ambientes.

Como se puede evidenciar, la evolución de los esquemas de protección en red es importante y se da a un paso interesante. Factores como la continua redistribución del perímetro y las redes hiperconvergentes obligan a seguir reinventándolos e integrar tecnologías y conceptos antes desconocidos para las estrategias de seguridad. Pensando en esto me atrevo a afirmar que la seguridad de red no puede ser el único punto de protección de ninguna estrategia, pero sigue siendo una parte importante y vigente de cualquier esquema integral de seguridad de la información.