Si usted, como muchos otros, esta tranquilo con el estado de la seguridad de la información e infraestructura de su empresa, pues la inversión en personas, tecnología y procesos ha aumentado y uno de sus grandes objetivos, pasar la auditoría interna, PCI, Circular 052 o ISO 27001 fue superado con éxito, preocúpese y continúe leyendo.

Si este es su caso, seguramente todos los empleados conocen las políticas de seguridad , la empresa cuenta con suficiente personal con conocimientos en seguridad de la información, un centro de respuesta a incidentes y los resultados del análisis de vulnerabilidades o pruebas de penetración no contienen vulnerabilidades críticas o altas.

Si este es su caso, seguramente todos los empleados conocen las políticas de seguridad , la empresa cuenta con suficiente personal con conocimientos en seguridad de la información, un centro de respuesta a incidentes y los resultados del análisis de vulnerabilidades o pruebas de penetración no contienen vulnerabilidades críticas o altas.

Cumplimiento ≠ Seguridad

Desafortunadamente, usted puede estar pasando por un episodio de falsa sensación de seguridad. La mayoría de las veces esto ocurre pues se cree que “cumplimiento es igual a seguridad” y se obvia el panorama de amenazas actual. Está comprobado que el hecho de que se tengan implementados controles dictados por regulaciones o mejores prácticas no es un indicador de que las organizaciones estén totalmente protegidas.

Las brechas de empresas como Target, Sony, o más recientemente Anthem, una de las aseguradoras de salud más grandes de EE.UU, son un claro ejemplo pues éstas debían cumplir con alguna o varias regulaciones rigurosas como PCI, SOX o HIPAA y sin embargo fueron víctimas del robo de grandes volúmenes de datos de tarjetas de crédito, negocio y de pacientes.

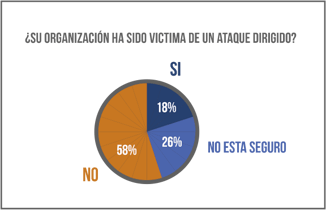

Los controles tradicionales, aunque necesarios, son insuficientes pues cada vez más los criminales escogen de manera premeditada objetivos específicos, crean amenazas dirigidas, las combinan con técnicas de ingeniería social y persisten en sus objetivos hasta que logran cometer sus fechorías

Los controles tradicionales, aunque necesarios, son insuficientes pues cada vez más los criminales escogen de manera premeditada objetivos específicos, crean amenazas dirigidas, las combinan con técnicas de ingeniería social y persisten en sus objetivos hasta que logran cometer sus fechorías

No en vano la mayoría de las brechas inician con un análisis del perfil en redes sociales como Facebook o LinkedIn de personas de la organización para posteriormente realizar spear phishing que permita obtener credenciales de acceso o infectar al usuario con malware especialmente desarrollado y que no pueden detectar las soluciones de seguridad tradicionales basadas en patrones.

¿Y entonces qué hacer?

Lo primero que debe tener en cuenta es que la seguridad de la información es un camino sin fin y la velocidad a la que se transita es impresionante. Por eso, hay que estar siempre al día con las mejores prácticas y soluciones tecnológicas con que se pueda contar. Pasar una certificación es únicamente un indicativo de que están haciendo bien las cosas, pero nunca de que su seguridad está en niveles óptimos.

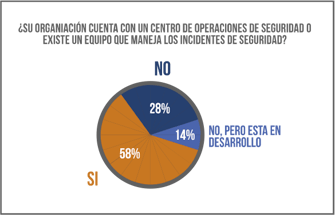

Invierta más en las personas de su equipo de seguridad. Recuerde que la tecnología solo hacen aquello que las personas han determinado y usualmente no se aprovecha correctamente más del 50% de sus funcionalidades. No dude en apoyarse en aliados que le permitan sacarles el mayor provecho, aumentar el retorno de su inversión y los niveles de protección.

Mejore sus capacidades de visibilidad. Este es probablemente el aspecto mas determinante para el combate de las amenazas actuales pues solo así se pueden detectar patrones de uso irregular o sospechoso, generar alertas en tiempo real y determinar cuándo un compromiso se ha producido permitiendo reaccionar de forma más efectiva y coordinada. Seguramente sistemas de detección de brechas (BDS, por sus siglas en ingles) y servicios de monitoreo sean su mejor aliado en este campo.

*Fuente estadísticas: Dark Reading