En los últimos años hemos venido escuchando desde diferentes perspectivas (fabricantes, proveedores, especialistas, entre otros) sobre modelos de referencia y/o metodologías de ciberseguridad como Zero Trust, CARTA (Continuous Adaptive Risk and Trust Assessment), defensa en profundidad, defensa en amplitud, entre otras metodologías que buscan mejorar la postura de seguridad de las empresas desde un aspecto defensivo.

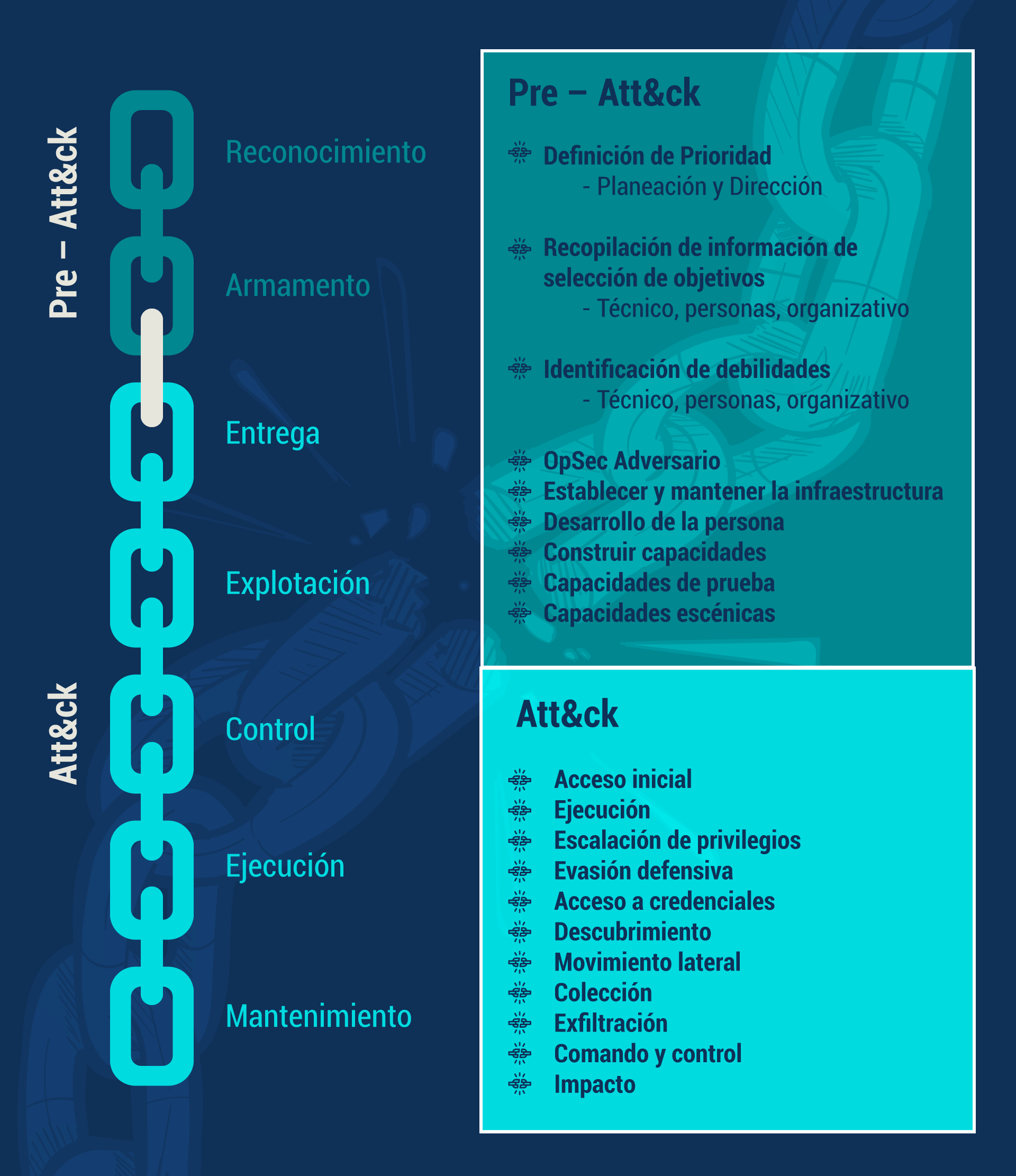

Así mismo, otro marco de referencia que ha tomado bastante fuerza en el último año es MITRE ATT&CK, pero para este caso, su metodología no se enfoca en diseñar estrategias de defensa, sino que se enfoca en entregar información acerca de cómo nos atacan a través de una biblioteca que presenta las diferentes tácticas y técnicas usadas por los ciberdelincuentes para vulnerar nuestros sistemas. De esta manera, MITRE ATT&CK presenta toda su base de conocimiento a través de las siguientes tres matrices:

-

PRE-ATT&CK: tácticas y técnicas usadas para preparar un ciberataque.

- ATT&CK para empresas: tácticas y técnicas usadas para vulnerar sistemas Windows, Linux macOS o nube.

- ATT&CK para móviles: tácticas y técnicas usadas para vulnerar sistemas Android o iOS.

A través de este blog vamos a relacionar las diferentes tácticas presentadas por MITRE ATT&CK con el ciclo de vida de un ciberataque. El objetivo es adoptar de mejor manera este marco de referencia y así entender cómo nos puede ayudar a mejorar nuestra postura de seguridad.

¿Qué es Cyber Kill Chain?

Antes de realizar el análisis mencionado, entendamos un poco sobre Cyber Kill Chain, marco de referencia desarrollado por la empresa Lockheed Martin que presenta el ciclo de vida de un ciberataque, identificando el paso de las APT (Advanced Persistent Threat) por las siguientes fases, para cumplir su objetivo:

1. Reconocimiento: en esta fase se realiza la recolección de información de la víctima para el desarrollo y personalización del ciberataque.

2. Armamento: en esta fase se realiza la estructuración del ciberataque para que sea lo más personalizado posible.

3. Entrega: se realiza el envío del ciberataque través de los puntos de entrada identificados.

4. Explotación: se explotan las brechas de seguridad identificadas sobre los activos objetivo.

5. Instalación: en este punto, se instala el programa malicioso en el activo objetivo.

6. Comando y control: el activo infectado se conecta con el centro de comando y control para recibir órdenes remotas.

7. Exfiltración: última fase del ciclo en la cual el ciberataque cumple su objetivo. De forma adicional, el ciberataque puede replicarse en otros activos y reiniciar el ciclo sobre éstos.

A continuación, presentamos la matriz de las tácticas presentadas por MITRE ATT&CK en función de las fases del ciclo de vida de un ciberataque:

Una vez identificada la fase del ciclo de vida del ciberataque de cada técnica de MITRE ATT&CK, las empresas estarán en capacidad de usar esta información para identificar controles, buscar amenazas, automatizar respuestas, realizar análisis forense, ejecutar pruebas de seguridad, usar como fuente de información para equipos ofensivos / defensivos (red y blue team), o cualquier otra estrategia defensiva que aplique a su entorno en pro de mejorar su estrategia de seguridad.