Tabla de contenido

- ¿Por qué ocurren los ataques a aplicaciones web?

- Tres estrategias para proteger las aplicaciones y servicios web

- Desafíos de protección y descubrimiento de aplicaciones web

- Qualys External Attack Surface Management (EASM) + Web App Scanning: mejor juntos

- Capacidades del escaneo de aplicaciones web de Qualys

- Conclusión

Las aplicaciones web reinan en el universo de Internet, pero también conllevan nuevos riesgos que permiten a los atacantes abrir huecos en una superficie de ataque en constante expansión. Las credenciales robadas han sido el culpable histórico. Un análisis reciente vio un aumento en los exploits dirigidos directamente a aplicaciones web a través de ataques especialmente diseñados contra código fuente vulnerable. Según Verizon en su Informe Data Breach Incident Report 2022, los ataques a aplicaciones web son el segundo vector más común que conduce a violaciones de la red.

¿Por qué ocurren los ataques a aplicaciones web?

Las aplicaciones web están en todas partes y son blanco de robo de información de identificación personal (PII), delitos financieros, espionaje corporativo, propagación de malware y hacktivismo social. Con disponibilidad 24 horas al día, 7 días a la semana, las aplicaciones web vulnerables siempre corren el riesgo de sufrir ataques por:

- Vulnerabilidades comunes de aplicaciones web ignoradas: las aplicaciones web se pueden perforar de muchas maneras, como ataques de inyección y otras vulnerabilidades de OWASP Top 10. Probar las aplicaciones web es esencial para identificar vulnerabilidades antes de que sean explotadas por actores maliciosos.

- El servidor web olvidado: a medida que finalizan las campañas de marketing y los servicios web de cara al público llegan al final de su vida útil, los servidores web que caducan enfrentan un riesgo significativo. Si no se cierran ni se actualiza el software, los sitios web olvidados se convierten en blancos fáciles para actores maliciosos.

- Activos y servicios web no seguros: los atacantes buscan constantemente activos web vulnerables y pasar por alto un solo fallo de seguridad podría resultar en un ataque exitoso. Incluso depender de firewalls de aplicaciones web puede resultar costoso, ya que los delincuentes en línea comparten rutinariamente nuevas técnicas de evasión.

Tres estrategias para proteger las aplicaciones y servicios web

La defensa de las aplicaciones web modernas requiere un plan de varios pasos dentro del programa integral de seguridad de aplicaciones de una organización (AppSec). Un nuevo ingrediente clave incluye una capacidad llamada gestión de la superficie de ataque externo (EASM, por sus siglas en inglés). Estos componentes permiten a los equipos de TI, seguridad y aplicaciones:

- Crear un inventario de todos los activos web: la protección eficaz de los activos web requiere un inventario de todas sus aplicaciones web, incluidos todos los dominios y sus respectivos subdominios. Muchas organizaciones descubren que entre el 20 y el 40 por ciento de sus activos web no están protegidos por su programa AppSec. Muy a menudo los equipos simplemente no conocían estos activos. Con visibilidad total, puede agregar proactivamente los activos web recién descubiertos a su programa AppSec y detener a los actores maliciosos en seco.

- Priorizar servicios críticos y aplicaciones web: las aplicaciones web realizan muchas funciones comerciales diferentes y su categorización se puede adaptar a necesidades comerciales específicas. Al crear definiciones apropiadas de categorización de aplicaciones web específicas para el negocio, los equipos de seguridad y aplicaciones pueden correlacionar y comprender la importancia comercial de estas aplicaciones, y priorizar los mayores riesgos expuestos para una solución más rápida.

- Eliminar vulnerabilidades e implementar medidas de seguridad: las organizaciones deben corregir el código fuente vulnerable para proteger sus aplicaciones de ataques. Además, muchas funciones están diseñadas para proteger no sólo la aplicación sino también a los usuarios finales. Aplicar estas configuraciones de seguridad es fundamental para mantener aplicaciones seguras.

Desafíos de protección y descubrimiento de aplicaciones web

Hoy en día, la mayoría de las organizaciones cuentan con herramientas aisladas e independientes para descubrir aplicaciones web internas y externas. Otras herramientas relacionadas pueden ser parte del programa AppSec. Esta mezcla de las llamadas “soluciones” conduce a formas manuales, laboriosas e inexactas de correlacionar datos entre diferentes herramientas. Como resultado, el equipo de AppSec, sin querer, no encuentra vulnerabilidades en aplicaciones web críticas, lo que genera más riesgo cibernético.

Descubrir todos los activos web internos y externos y ponerlos en funcionamiento en el programa AppSec con soluciones integradas nativamente es el requisito previo para reducir el costo total de propiedad y al mismo tiempo reducir el tiempo medio de reparación.

Qualys External Attack Surface Management (EASM) + Escaneo de aplicaciones web: mejor juntos

Qualys CyberSecurity Asset Management (CSAM) descubre y monitorea continuamente toda su superficie de ataque, incluidos los activos internos conocidos y previamente desconocidos conectados a Internet, en sus entornos locales y de múltiples nubes.

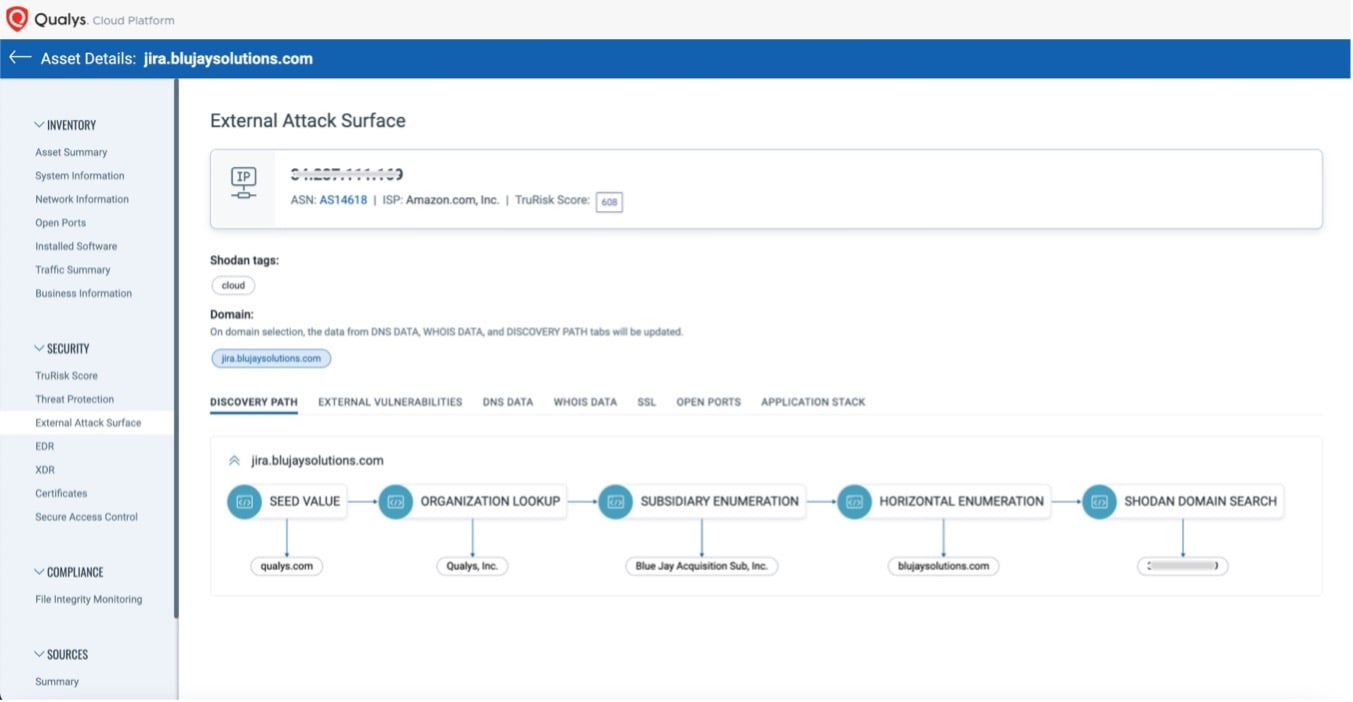

Un componente clave de Qualys CSAM es la gestión de la superficie de ataque externo (EASM). Utilizando el nombre de su empresa o el dominio de nivel superior (TLD) como punto de partida, EASM identifica y monitorea continuamente todos sus activos inlcuyendo aquellos creados por subsidiarias, fusiones y adquisiciones, incluidos todos sus dominios y subdominios de activos web. La información se mejora con información "WhoIs", registros DNS y detalles del certificado SSL, que brindan el contexto necesario para comprender cuáles eran estos activos cuando se crearon y quién puede administrarlos.

CSAM se sincroniza bidireccionalmente con la CMDB empresarial, lo que permite a los equipos de seguridad y TI compartir una única fuente de información sobre sus activos y aplicaciones. Los activos faltantes se pueden agregar a su CMDB, mientras que la información comercial sobre activos y servicios conocidos, como la propiedad y la importancia del negocio, se puede llevar a Qualys para enriquecer su programa de gestión de vulnerabilidades.

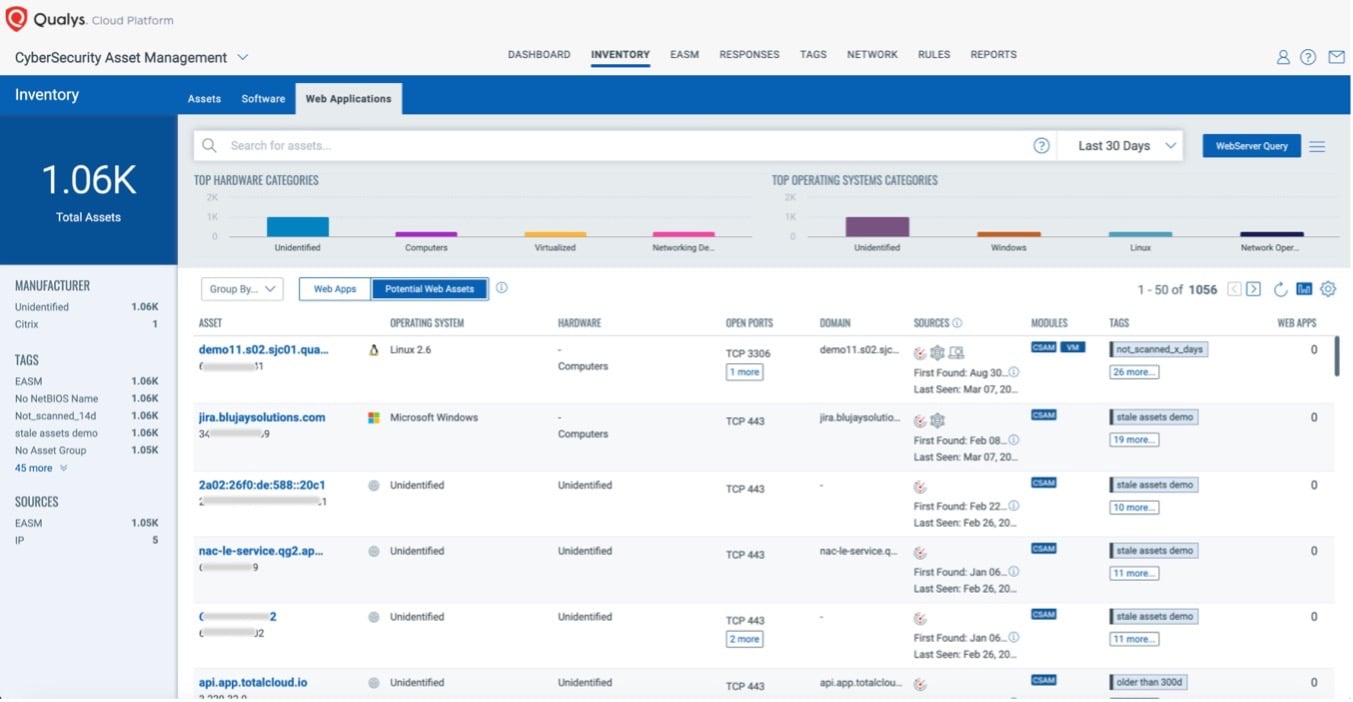

CSAM clasifica y proporciona visibilidad rápida de todos sus servidores web de forma predeterminada, tanto los dispositivos internos como los externos con acceso a Internet.

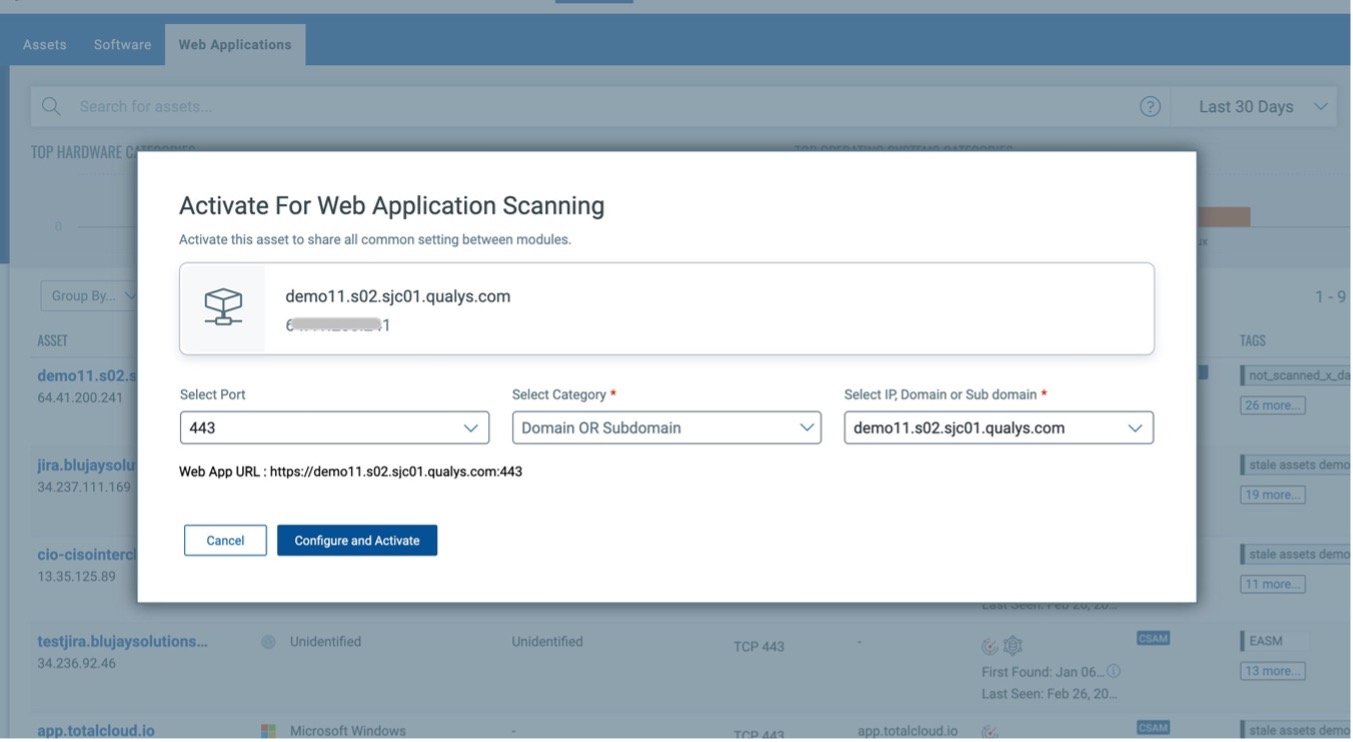

A partir de una lista priorizada de servidores web, los usuarios de CSAM pueden activar fácilmente sus servidores web críticos en Qualys Web Application Scanning (WAS).

Capacidades del escaneo de aplicaciones web de Qualys

Qualys Web Application Scanning (WAS) proporciona a los equipos de seguridad y aplicaciones una rica funcionalidad para identificar automáticamente vulnerabilidades y guiar la remediación.

Escaneo profundo de aplicaciones: identifique vulnerabilidades y configuraciones erróneas de seguridad en aplicaciones web, como ataques SQL y XSS, así como otras categorías de vulnerabilidad de OWASP Top 10. Solo en 2022, WAS encontró más de 5 millones de casos de Broken Access Control (OWASP A01), 4 millones de casos de inyección (OWASP A03) y más de 14 millones de configuraciones erróneas de seguridad (OWASP A05) en su base de clientes.

Realice pruebas dinámicas de API para detectar vulnerabilidades de Runtime: más del 80% de todo el tráfico web es ahora tráfico API, y probar las API es fundamental para mantener a las organizaciones a salvo de ataques. Identificar los endpoints de las APIs y sus métodos y requisitos operativos es esencial para realizar pruebas adecuadas. WAS importa rápida y fácilmente sus archivos OpenAPI/Swagger o colecciones Postman para realizar pruebas completas de todos los endpoints de las APIs.

Detección de recopilación de información personal de identificación (PII): WAS no solo identificará la PII expuesta en aplicaciones web, sino que también puede ayudar a descubrir aplicaciones que recopilen PII. Saber dónde se recopila la PII puede ayudar a las organizaciones a gestionar su riesgo de exposición a la PII al garantizar que exista un registro y monitoreo adecuados.

Detección de malware: identifique infecciones de malware para proteger a los clientes, los visitantes del sitio y la reputación de su empresa. Las firmas y las comprobaciones de reputación identifican el malware conocido, mientras que la heurística patentada y el análisis de comportamiento garantizan que se identifiquen e informen incluso las amenazas nuevas.

Conclusión

Con Qualys Cybersecurity Asset Management + Web Application Scanning, las organizaciones pueden proteger no solo su superficie de ataque externa sino también sus aplicaciones web, servidores web y puertos abiertos, eliminando todas las brechas de visibilidad. Comience hoy mismo a proteger su superficie de ataque externa y el escaneo web con una solución totalmente integrada para defender todos sus activos públicos.