A menudo escuchamos en la comunidad de ciberseguridad que los ciberdelincuentes cada día son más creativos y evolucionan sus Tácticas, Técnicas y Procedimientos (TTP’s por sus siglas en inglés) para desarrollar y ejecutar ataques de mayor complejidad, haciendo más difícil las tareas de detección y respuesta a las organizaciones a las que se dirigen. Pues bien, la buena noticia es que las técnicas de defensa también evolucionan.

A menudo escuchamos en la comunidad de ciberseguridad que los ciberdelincuentes cada día son más creativos y evolucionan sus Tácticas, Técnicas y Procedimientos (TTP’s por sus siglas en inglés) para desarrollar y ejecutar ataques de mayor complejidad, haciendo más difícil las tareas de detección y respuesta a las organizaciones a las que se dirigen. Pues bien, la buena noticia es que las técnicas de defensa también evolucionan.

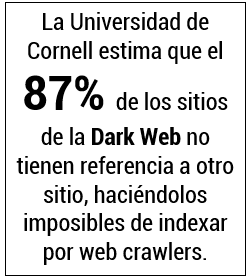

Para llevar a cabo de manera exitosa un ataque, los atacantes deben realizar una investigación previa, planear, preparar y buscar información relacionada con el objetivo antes de pasar a una etapa de ejecución. Aunque cada ataque es diferente podemos decir que la información necesaria requerida por cualquier atacante para tener éxito puede ser similar, así que si ponemos en práctica procesos de investigación y monitoreo es posible que podamos tener una mejora significativa en la detección de las amenazas mediante el análisis del comportamiento de los atacantes en la Dark Web y de esta manera poder anticiparnos a la materialización del ataque.

La mejor manera de aprovechar la web oscura es monitorearla constantemente para entender el comportamiento de esta porción “oculta” de internet, precisamente el dinamismo y anonimidad que tiene la red hace que sea uno de sus fortalezas para los atacantes, ya que es muy complejo mantener el rastro a sitios o mercados que son clausurados rápidamente, incluso algunos premeditadamente después de que los clientes han hecho los pagos y se convierten en lo que se conoce como una “estafa de salida” (como fue el caso de Olympus Marketpace) y a su vez otros nacen con nuevas y oscuras intenciones.

La mejor manera de aprovechar la web oscura es monitorearla constantemente para entender el comportamiento de esta porción “oculta” de internet, precisamente el dinamismo y anonimidad que tiene la red hace que sea uno de sus fortalezas para los atacantes, ya que es muy complejo mantener el rastro a sitios o mercados que son clausurados rápidamente, incluso algunos premeditadamente después de que los clientes han hecho los pagos y se convierten en lo que se conoce como una “estafa de salida” (como fue el caso de Olympus Marketpace) y a su vez otros nacen con nuevas y oscuras intenciones.

[TAMBIÉN LE PUEDE INTERESAR VER: ¿Qué es NIST, MITRE y la Cyber Kill Chain?]

En este sentido la DARPA (Defense Advanced Research Agency) en su programa Memex ha venido trabajando desde hace varios años con la colaboración de empresas públicas, privadas y el sector académico en del desarrollo de un software basado en inteligencia artificial para analizar los datos de la Surface Web y la Dark Web y tratar de vincular a personas detrás de un mismo usuario en foros de la Dark Web, así como la posible relación con identidades en la Surface Web que permitan revelar la verdadera identidad del usuario.

¿Cómo funciona el algoritmo?

El algoritmo primero alimenta los datos de los usuarios en un Foro A determinado y crea un modelo particular para cada usuario. Luego, los datos de los usuarios en el Foro B se comparan con todos los modelos de usuario del Foro A.

Para encontrar coincidencias relacionadas con la información del perfil, el algoritmo busca pistas sencillas como: cambios en la ortografía del nombre de usuario como "sergeygork" en el Foro A, a "sergey gorkin" en el Foro B o similitudes más sutiles como "joe knight" con "joe nightmare", similitudes en el contenido, al igual que el análisis de la red del usuario, es decir el círculo con quien interactúa y los temas de los cuales se discuten. De esta manera el perfil, contenido y las características de la red se fusionan para proporcionar una única salida: la probabilidad de que dos personas de dos foros representen a la misma persona en la vida real. El algoritmo ha venido siendo probado por lo investigadores tanto en la Surface Web como el Dark Web con un 95% de efectividad cada vez que se encuentra una coincidencia.

Estos resultados de fuentes cualitativas son una alternativa a los casos de uso que estamos acostumbrados a obtener de herramientas tecnológicas usadas para el monitoreo de la Dark Web en búsqueda de posibles credenciales robadas o almacenadas en repositorios, accesos a redes o sistemas de información, información personal (PII), herramientas para la explotación de malware, potenciales amenazas dirigidas a un sector u organización en particular, información confidencial, entre otros. Además, constituyen una alternativa para complementar las estrategias de inteligencia de amenazas en las organizaciones y mejorar la postura de seguridad.

No olvidemos que esta parte de internet también debe ser parte de nuestra estrategia de ciberseguridad y al igual que las amenazas en la Surface Web, nos puede traer implicaciones reputacionales, financieras o de cumplimiento para la organización .