Los incidentes de seguridad ya son parte del día a día de todas las industrias.

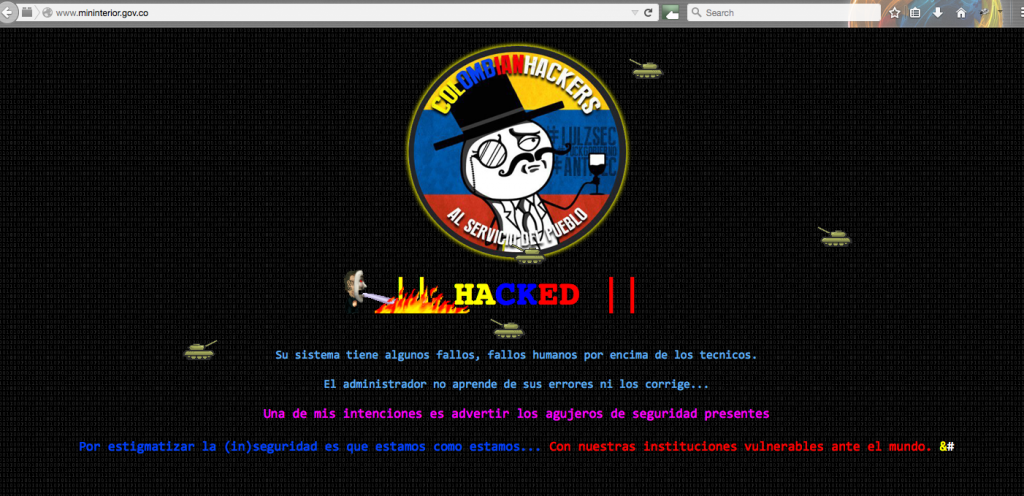

En los últimos días el hospital San Francisco de Asis en Antioquia y el hospital Centro Oriente en Bogotá fueron victimas de defacements y aunque inicialmente no pareciera que los incidentes hubieran ido más alla y que se hubiera filtrado información, si marcan la tendencia de las brechas de seguridad existentes en el sector salud.

Las organizaciones del sector actualmente se deben enfrentar a ellas en un nuevo y único conjunto de desafíos.