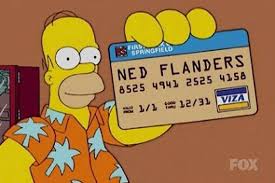

El robo de identidad es un delito que actualmente es mucho mas fácil de cometer que antes debido a las ventajas que Internet ofrece para ello, sumado a al descuido y la irresponsabilidad de los usuarios. Hoy en día las víctimas de robo de identidad no son solo personas naturales, las empresas de igual forma se están viendo afectadas en gran medida por el robo de identidad de sus empleados.

Este delito se puede presentar a través de más de 100 maneras diferentes: en persona, por medio de llamadas telefónicas, redes sociales, chats, mensajería instantánea, etc, por esto se debe tener precaución en cada ámbito para evitar ser víctima de los criminales.